Dernier article d'Arthur Hayes : Après la "colonisation" du Venezuela par Trump, la machine à imprimer de l'argent va se mettre en marche de manière folle, la plus grande perte de l'année dernière est PUMP

Il y a 2h

Aperçu des trois mécanismes de publication d'agents Virtuals : Pegasus, Unicorn et Titan

Il y a 3h

Sujets populaires

Afficher plus16.38K Popularité

2.41K Popularité

1.99K Popularité

1.64K Popularité

86.17K Popularité

Hot Gate Fun

Afficher plus- MC:$3.65KDétenteurs:10.00%

- MC:$3.72KDétenteurs:30.11%

- MC:$3.67KDétenteurs:10.00%

- 4

wu

wu

MC:$3.71KDétenteurs:20.04% - MC:$3.67KDétenteurs:10.00%

Épingler

Rapport annuel sur la sécurité Web3 2025 : les attaques par chaîne d'approvisionnement deviennent la plus grande menace

Auteur : Beosin

Préface

Ce rapport de recherche a été initié par l’Alliance de la sécurité blockchain, co-rédigé par les membres de l’alliance Beosin et Footprint Analytics, dans le but d’explorer de manière exhaustive la situation de la sécurité blockchain mondiale en 2025. En analysant et en évaluant l’état actuel de la sécurité blockchain mondiale, le rapport révélera les défis et menaces de sécurité actuels, tout en proposant des solutions et meilleures pratiques. La sécurité et la régulation de la blockchain sont des enjeux clés pour le développement de l’ère Web3. Grâce à une étude approfondie et à une réflexion sur ces sujets, nous pouvons mieux comprendre et faire face à ces défis, afin de promouvoir la sécurité et le développement durable de la technologie blockchain.

1. Aperçu de la situation de la sécurité Web3 en 2025

Selon la plateforme Alert de Beosin, société spécialisée en sécurité et conformité blockchain, en 2025, les pertes totales dans le domaine Web3 dues aux attaques de hackers, phishing et Rug Pull de projets ont atteint 3,375 milliards de dollars. Au total, 313 incidents majeurs de sécurité blockchain ont été recensés, dont 191 attaques par des hackers pour un montant total d’environ 3,187 milliards de dollars ; les pertes dues aux Rug Pull de projets s’élèvent à environ 11,5 millions de dollars ; et 113 cas de phishing ont causé des pertes d’environ 177 millions de dollars.

Le premier trimestre 2025 a été le plus lourd en pertes, la majorité provenant d’attaques hack sur Bybit. Bien que les pertes dues aux attaques par des hackers aient diminué trimestre après trimestre, elles ont connu une forte hausse par rapport à 2024, avec une augmentation de 77,85 %. Les pertes dues au phishing et aux Rug Pull de projets ont considérablement diminué par rapport à 2024, avec une baisse d’environ 69,15 % pour le phishing et de 92,21 % pour les Rug Pull.

Les types de projets attaqués en 2025 incluent DeFi, CEX, blockchains publiques, ponts cross-chain, NFT, plateformes de memecoin, portefeuilles, navigateurs, packages de code tiers, infrastructures, robots MEV, etc. DeFi reste le type de projet le plus fréquemment attaqué, avec 91 attaques causant des pertes d’environ 620 millions de dollars. Les CEX ont enregistré le montant de pertes le plus élevé, avec 9 attaques totalisant environ 1,765 milliard de dollars, représentant 52,30 % du total des pertes.

Ethereum demeure la blockchain publique avec le montant de pertes le plus élevé, avec 170 incidents de sécurité ayant causé environ 2,254 milliards de dollars de pertes, soit 66,79 % du total annuel.

En termes de méthodes d’attaque, l’incident sur Bybit a été principalement causé par une attaque par chaîne d’approvisionnement, représentant environ 1,44 milliard de dollars de pertes, soit 42,67 % du total, la méthode d’attaque la plus coûteuse. En outre, l’exploitation de vulnérabilités dans les contrats intelligents est la méthode la plus fréquente, avec 62 incidents sur 191, représentant 32,46 %.

2. Top 10 des incidents de sécurité en 2025

En 2025, trois incidents de sécurité ayant causé des pertes supérieures à un milliard de dollars ont été recensés : Bybit (14,4 milliards USD), Cetus Protocol (2,24 milliards USD) et Balancer (1,16 milliard USD). Suivent Stream Finance (930 millions USD), la baleine Bitcoin (910 millions USD), Nobitex (900 millions USD), Phemex (700 millions USD), UPCX (700 millions USD), utilisateurs Ethereum (50 millions USD), Infini (49,5 millions USD).

Contrairement aux années précédentes, deux des dix principaux incidents de sécurité cette année impliquent des pertes importantes pour des utilisateurs individuels, dues à des attaques de social engineering/phishing. Bien que ces attaques ne soient pas celles causant les pertes les plus importantes, leur fréquence augmente chaque année, constituant une menace majeure pour les utilisateurs individuels.

3. Types de projets attaqués

Les échanges centralisés sont le type de projet avec les pertes les plus élevées

En 2025, le type de projet ayant subi le plus de pertes est l’échange centralisé, avec 9 attaques totalisant environ 1,765 milliard de dollars, soit 52,30 % du total des pertes. L’échange ayant enregistré les pertes les plus importantes est Bybit, avec environ 1,44 milliard USD. Parmi les autres, Nobitex (environ 90 millions USD), Phemex (environ 70 millions USD), BtcTurk (48 millions USD), CoinDCX (44,2 millions USD), SwissBorg (41,3 millions USD), Upbit (36 millions USD).

DeFi reste le type de projet le plus fréquemment attaqué, avec 91 incidents causant environ 620 millions de dollars de pertes, ce qui en fait la deuxième catégorie en termes de montant de pertes. Parmi eux, Cetus Protocol a été victime d’un vol d’environ 224 millions USD, représentant 36,07 % des fonds dérobés dans DeFi ; Balancer a subi une perte d’environ 116 millions USD. D’autres projets DeFi avec des pertes importantes incluent Infini (environ 49,5 millions USD), GMX (environ 40 millions USD), Abracadabra Finance (13 millions USD), Cork Protocol (environ 12 millions USD), Resupply (environ 9,6 millions USD), zkLend (environ 9,5 millions USD), Ionic (environ 8,8 millions USD), Alex Protocol (environ 8,37 millions USD).

4. Situation des pertes par chaîne

Ethereum est la blockchain avec le plus de pertes et le plus d’incidents de sécurité

Comme chaque année, Ethereum reste la blockchain avec le plus de pertes totales et le plus grand nombre d’incidents de sécurité. 170 incidents sur Ethereum ont causé environ 2,254 milliards de dollars de pertes, représentant 66,79 % du total annuel.

La deuxième blockchain en nombre d’incidents est BNB Chain, avec 64 incidents ayant causé environ 8,983 millions USD de pertes. La fréquence des attaques sur BNB Chain est élevée, avec des pertes relativement faibles, mais en forte augmentation par rapport à 2024, avec une hausse de 110,87 % en pertes.

Base occupe la troisième place avec 20 incidents, suivie de Solana avec 19 incidents.

5. Analyse des méthodes d’attaque

L’exploitation de vulnérabilités dans les contrats intelligents est la méthode la plus courante

Sur 191 incidents, 62 proviennent de l’exploitation de vulnérabilités dans les contrats, représentant 32,46 %, pour un total de pertes de 556 millions de dollars, ce qui en fait la méthode la plus coûteuse après l’attaque par chaîne d’approvisionnement sur Bybit.

En subdivisant par type de vulnérabilité, la vulnérabilité la plus coûteuse est la faille de logique métier, avec des pertes totales de 464 millions USD. Les trois vulnérabilités les plus fréquentes sont : faille de logique métier (53 incidents), faille de contrôle d’accès (7 incidents), défauts d’algorithme (5 incidents).

En 2025, 20 incidents de fuite de clés privées ont été recensés, avec des pertes d’environ 180 millions USD. La fréquence de ces incidents et leur impact financier ont considérablement diminué par rapport à l’année précédente. Les échanges, projets et utilisateurs ont renforcé leur conscience de la protection des clés privées.

6. Analyse d’incidents de sécurité typiques

6.1 Analyse de l’incident de 2,24 milliards USD de Cetus Protocol

Résumé de l’incident

Le 22 mai 2025, le DEX Cetus Protocol sur l’écosystème Sui a été attaqué, sa vulnérabilité étant liée à une erreur d’implémentation dans le code d’une bibliothèque open source concernant une opération de décalage à gauche. Prenons l’exemple d’une transaction d’attaque simplifiée (https://suivision.xyz/txblock/DVMG3B2kocLEnVMDuQzTYRgjwuuFSfciawPvXXheB3x?tab=Overview) :

Activation du prêt flash : l’attaquant emprunte 10 millions de haSUI via un prêt flash.

Création d’une position de liquidité : ouverture d’une nouvelle position avec une fourchette de prix [300000, 300200].

Ajout de liquidité : en utilisant seulement 1 unité de haSUI, il obtient une valeur de liquidité de 10 365 647 984 364 446 732 462 244 378 333 008.

Retrait de liquidité : retrait immédiat de plusieurs transactions pour épuiser la piscine de liquidité.

Remboursement du prêt flash : le prêt est remboursé, laissant environ 570 000 SUI comme profit.

Analyse de la vulnérabilité

La cause principale de cette attaque réside dans une erreur d’implémentation de la fonction get_delta_a, notamment dans la fonction checked_shlw, qui échoue à détecter un dépassement (overflow). Avec peu de tokens, l’attaquant peut échanger une grande quantité d’actifs dans la piscine de liquidité, réalisant ainsi une attaque.

Comme illustré ci-dessous, checked_shlw sert à vérifier si un décalage à gauche de u256 de 64 bits entraînera un dépassement. Les entrées inférieures à 0xffffffffffffffff << 192 échappent à la détection d’overflow, mais après décalage de 64 bits, elles peuvent dépasser la valeur maximale de u256 (overflow), et checked_shlw renverra toujours false, ce qui sous-estime gravement la quantité de tokens nécessaires dans le calcul suivant.

De plus, dans Move, la sécurité des opérations arithmétiques vise à prévenir les dépassements et sous-dépassements, qui peuvent entraîner des comportements inattendus ou des vulnérabilités. Plus précisément : si le résultat d’une addition ou d’une multiplication dépasse la capacité d’un type entier, le programme s’arrête. Si le diviseur est zéro, la division s’arrête. Cependant, le décalage à gauche (<<) ne provoque pas d’arrêt en cas de dépassement, ce qui signifie que même si le nombre de bits décalés dépasse la capacité du type entier, le programme ne s’arrêtera pas, pouvant entraîner des valeurs erronées ou un comportement imprévisible.

6.2 Analyse de l’incident de 1,16 milliard USD de Balancer

Le 3 novembre 2025, le protocole Balancer v2 a été attaqué, plusieurs projets, y compris ses forks, ayant subi des pertes d’environ 1,16 milliard de dollars sur plusieurs chaînes. Prenons l’exemple d’une transaction d’attaque sur Ethereum : 0x6ed07db1a9fe5c0794d44cd36081d6a6df103fab868cdd75d581e3bd23bc9742

L’attaquant commence par une attaque via la fonction de swap en lot, utilisant BPT pour échanger massivement contre des tokens de liquidité, réduisant ainsi la réserve de tokens de liquidité du pool.

Il procède à des échanges de tokens de liquidité (osETH/WETH).

Il échange ensuite ces tokens contre des tokens BPT, puis répète ces opérations sur plusieurs pools.

Enfin, il effectue un retrait pour réaliser un profit.

Analyse de la vulnérabilité

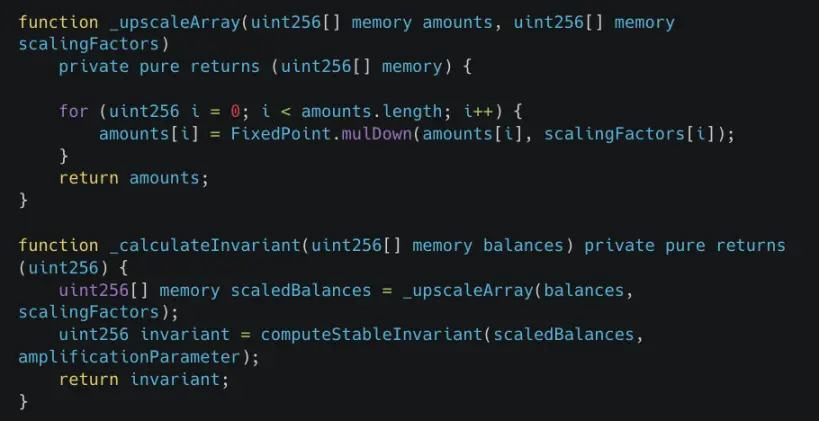

Les pools ComposableStablePools utilisent la formule de StableSwap de Curve pour maintenir la stabilité des prix entre actifs similaires. Cependant, lors des opérations de mise à l’échelle pour le calcul de l’invariance, des erreurs d’approximation peuvent apparaître.

La fonction mulDown effectue une division entière arrondie à la baisse, cette erreur de précision peut se transmettre dans le calcul de l’invariance, entraînant une baisse anormale des valeurs calculées, créant ainsi des opportunités de profit pour l’attaquant.

7. Analyse de cas typiques de lutte contre le blanchiment

7.1 Sanctions américaines contre le groupe de trafic de drogue dirigé par Ryan James Wedding

Selon des documents du Département du Trésor américain, Ryan James Wedding et son équipe ont importé plusieurs tonnes de cocaïne via la Colombie et le Mexique, pour la vendre aux États-Unis et au Canada. Leur organisation criminelle utilise la cryptomonnaie pour blanchir d’énormes sommes d’argent illégal.

Grâce à l’outil de traçage et d’enquête on-chain de Beosin, Beosin Trace, une analyse des adresses de cryptomonnaie liées au groupe de trafic de Wedding montre que :

Les adresses détenues par Wedding, telles que TAoLw5yD5XUoHWeBZRSZ1ExK9HMv2CiPvP, TVNyvx2astt2AB1Us67ENjfMZeEXZeiuu6 et TPJ1JNX98MJpHueBJeF5SVSg85z8mYg1P1, ont manipulé au total 266 761 784,24 USDT. Une partie de ces fonds a été gelée par Tether, mais la majorité a été lavée via des adresses à haute fréquence de transactions et des transferts multi-niveaux, puis déposée sur des plateformes comme Binance, OKX, Kraken, BTSE.

Le groupe de Sokolovski détient plusieurs adresses sur différents réseaux blockchain (BTC, ETH, Solana, TRON, BNB Beacon Chain). L’analyse des flux financiers est disponible dans le rapport complet.

7.2 Cas de vol de 40 millions USD sur GMX

Le 10 juillet 2025, GMX a été attaqué via une vulnérabilité de réentrée, avec un profit d’environ 42 millions USD. Beosin Trace a suivi les fonds volés : l’adresse de l’attaquant 0x7d3bd50336f64b7a473c51f54e7f0bd6771cc355 a converti les stablecoins et altcoins en ETH et USDC via des DEX, puis a transféré les fonds volés vers le réseau Ethereum via plusieurs protocoles cross-chain.

Les fonds volés, d’une valeur d’environ 32 millions USD en ETH, sont répartis dans quatre adresses sur le réseau Ethereum :

0xe9ad5a0f2697a3cf75ffa7328bda93dbaef7f7e7

0x69c965e164fa60e37a851aa5cd82b13ae39c1d95

0xa33fcbe3b84fb8393690d1e994b6a6adc256d8a3

0x639cd2fc24ec06be64aaf94eb89392bea98a6605

Environ 10 millions USD sont stockés dans une adresse sur Arbitrum : 0xdf3340a436c27655ba62f8281565c9925c3a5221.

Ce cas de blanchiment est typique : l’attaquant utilise des protocoles DeFi, des ponts cross-chain, pour dissimuler et compliquer le suivi des fonds, afin d’échapper à la traque et au gel par les autorités.

8. Résumé de la situation de la sécurité Web3 en 2025

En 2025, les pertes dues au phishing et aux Rug Pull de projets ont diminué par rapport à 2024, mais les attaques de hackers restent fréquentes, avec des pertes dépassant 3,1 milliards de dollars, principalement dans les échanges. La sécurité liée à la fuite de clés privées s’est améliorée, grâce à une meilleure sensibilisation et à des mesures renforcées dans la gestion des clés et l’exploitation des projets. La difficulté croissante d’exploitation des vulnérabilités de contrats et de vol de clés pousse les hackers à utiliser d’autres méthodes, telles que les attaques par chaîne d’approvisionnement ou les vulnérabilités front-end.

Par ailleurs, avec la convergence des marchés crypto et traditionnels, les cibles d’attaque se sont élargies : paiements, jeux d’argent, fournisseurs de services cryptographiques, infrastructures, outils de développement, robots MEV, etc. Les attaques deviennent plus complexes, ciblant des défauts de logique protocolaires.

Pour les utilisateurs individuels, le social engineering, le phishing et la menace de violence ou de coercition physique représentent de grands risques pour la sécurité de leurs actifs. La majorité des attaques de phishing impliquant de faibles montants ne sont pas toujours rapportées, sous-estimant souvent leur impact. Des cas de kidnapping ou de coercition physique ont également été signalés cette année, soulignant l’importance de protéger ses informations personnelles et de limiter l’exposition de ses actifs.

Globalement, la sécurité Web3 en 2025 reste un défi majeur. Les projets et utilisateurs doivent rester vigilants. À l’avenir, la sécurité de la chaîne d’approvisionnement pourrait devenir une priorité. La surveillance continue, la détection des menaces, et la construction d’un système de défense multi-niveaux, en intégrant la sensibilisation, la technologie et la coopération communautaire, seront essentiels pour faire face à ces enjeux.